Oggi intervistiamo Michele Vese, professionista del settore IT nell’ambito della gestione di processi di business e sistemi ERP, (Microsoft Server, Framework ITIL, Cisco) da molti anni impegnato non solo in attività di consulenza ma anche di training.

Michele Vese, ingegnere informatico, ha sempre creduto nella formazione e di recente ha lanciato un suo canale youtube con lezioni e tutorial con l’idea di contribuire ad abbassare le barriere di ingresso nel complesso mondo dell’Information Technology (IT). Con lui oggi vorremmo capire cosa è successo con il Covid 19 in ambito IT.

Che sta succedendo nelle infrastrutture del settore IT? Stiamo assistendo ad un cambiamento legato all’emergenza mondiale del COVID-19 oppure si tratta di cambiamenti tecno-sociali preesistenti, già in evoluzione negli ultimi decenni?

Se ci fermassimo a pensare all’enorme cambiamento che le aziende hanno subito negli ultimi venti anni, prima dell’emergenza COVID-19, vedremmo una curva esponenziale di crescita in termini di evoluzione tecnologica, di processo e di ottimizzazione del tempo. Pensiamo a concetti come: la virtualizzazione delle risorse IT, la business intelligence nel trattamento e nella rappresentazione dei dati, la connessione di qualsiasi processo presente nelle organizzazioni aziendali (IoE: Internet of Everything), i sistemi di tele-presence, le reti globali e alle modalità di accesso alle stesse da qualsiasi parte del mondo e con i metodi più disparati, all’introduzione massiva di dispositivi mobile nella vita personale e professionale di ognuno.

Tutto questo è accaduto in un range temporale relativamente breve e sicuramente prima di questa ultima emergenza sanitaria. L’emergenza ha contribuito, in modo determinante all’espansione di infrastrutture già esistenti. Possiamo dire che ha effettuato uno sprint al cambiamento e incluso nuove categorie di utenza.

Prima questi strumenti venivano utilizzati solamente dagli addetti ai lavori, da alcuni settori di business o in modo sporadico a fronte di una particolare necessità. Oggi invece il contesto di riferimento si è allargato andando dalle scuole a qualsiasi settore di business.

A fronte di questi cambiamenti e dell’analisi dei rischi che comportano in termini di sicurezza e protezione dei dati, come stanno reagendo le aziende, si stanno riorganizzando?

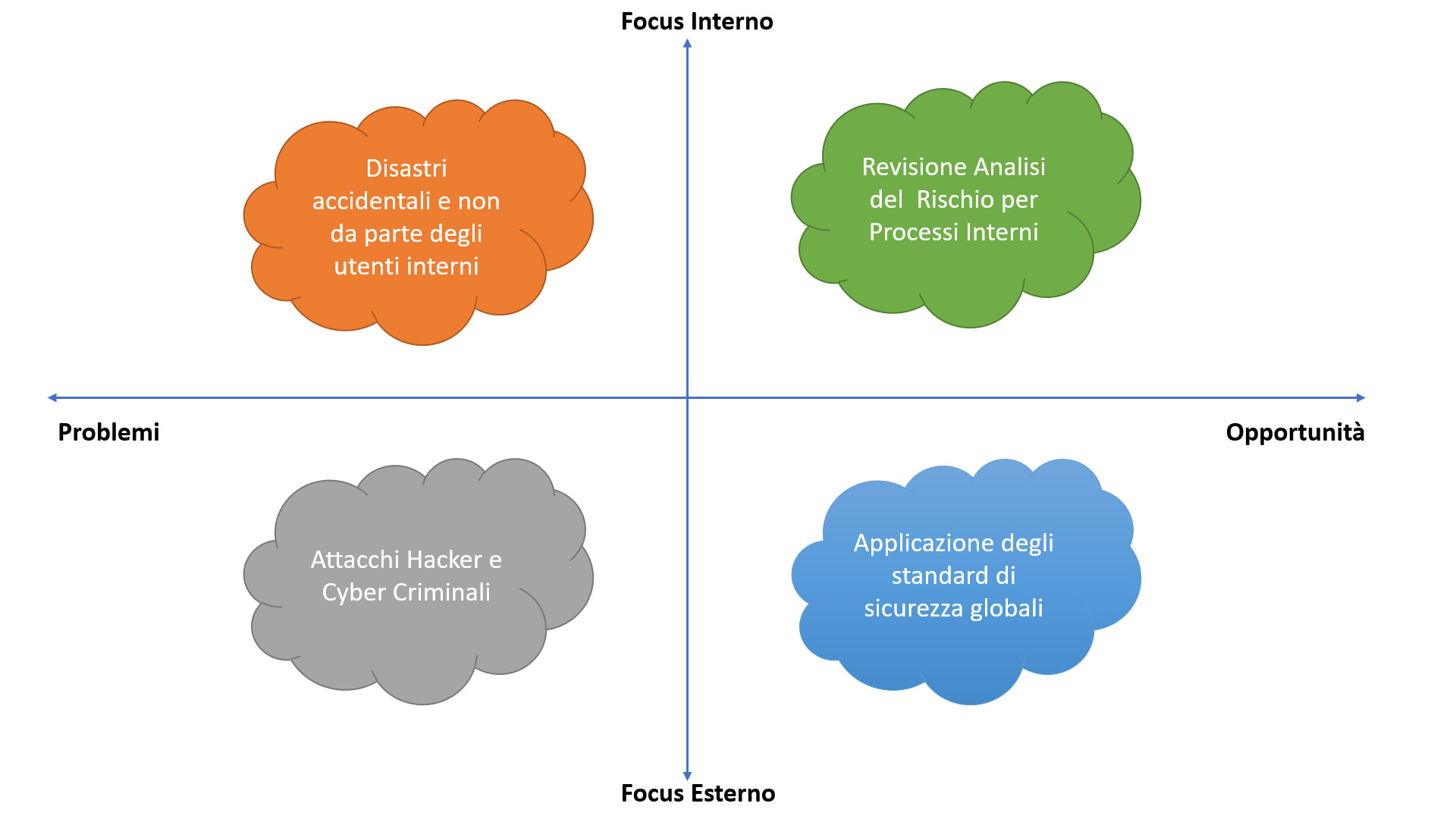

Il cambiamento tecno-sociale sicuramente c’è stato ed è ancora in corso, di conseguenza quella che è l’analisi dei rischi di tutti i processi erogati all’interno di tali contesti andrebbe rivisitata in ottica di questo cambiamento e delle nuove modalità di fruizione dei servizi IT.

Immaginiamo una città dove circolano solamente due automobili. Parlare di rischio legato agli incidenti che ne derivano è diciamo allarmista o con un linguaggio più matematico il rischio è vicino allo zero. Ora in quella città per effetto dei cambiamenti sociali e dello sprint del Covid, introduciamo migliaia di automobili, motocicli, biciclette e nuovi mezzi come monopattini elettrici questo rischio si innalzerebbe notevolmente, soprattutto se non regolamentato da processi. Se mi passi la metafora oggi ci troviamo quindi in una situazione molto simile, dove ognuno di noi qualunque sia il mezzo deve affrontare in modo intrinseco dei rischi.

Questo tipo di complessità si può affrontare solo rafforzando la propria sicurezza, diciamo i propri muri di cinta oppure qualcosa può andare storto?

Da qui i problemi possono essere svariati, in primis ci sono organizzazioni le quali non sembrano aver recepito i potenziali rischi derivanti da questo cambiamento e che quindi hanno ignorato completamente il fenomeno, restando alla configurazione iniziale. Quindi il problema è culturale.

Altre che hanno pensato ad irrobustire esclusivamente il perimetro esterno di protezione, acquistando firewall di ultima generazione, implementando metodi di authentication più robusti, in attesa che qualche “ragazzo incappucciato” tentasse quotidianamente di accedere all’interno dell’organizzazione. Hanno quindi ignorato il rischio derivante dall’interno, da tutti quei processi non adeguati o da utenti con permessi non appropriati che distrattamente potrebbero generare un disastro IT molto più grave di fantomatici attacchi provenienti dall’esterno.

Sono davvero poche le aziende che hanno pianificato una strategia di gestione del rischio (esterno-interno) orientata al nuovo contesto tecno-sociale, alle nuove modalità di accesso ai servizi e al numero di potenziali utenti che potrebbero mettere al rischio le infrastrutture e quindi le organizzazioni.

Quale sarebbe quindi una strategia vincente da adottare per garantire la continuità del business e la sicurezza a fronte di questi nuovi rischi?

Come dicevo, il rischio interno è uno scenario spesso ignorato, fa parte di tutta quella serie di processi aziendali, non solamente appartenenti all’area IT ma anche HR o di Direzione Generale.

Un esempio potrebbe essere la gestione non strutturata e puntuale dei dipendenti che lasciano l’azienda, i cosiddetti “Leavers” o i nuovi assunti: “Joiners” o chi cambia dipartimento aziendale o ha una promozione: “Movers”. A fronte di questi scenari esistono dei rischi che se non opportunamente gestiti, con dei processi robusti e costantemente sotto il controllo delle funzioni HR e IT, genererebbero potenziali backdoor, non lasciando scampo a qualsiasi firewall o permesso logico.

E il Covid-19 cosa c’entra in tutto questo?

Altri esempi potrebbero essere disallineamenti tra i livelli di security offerti nelle soluzioni IT, ad esempio abilitare il processo di tele-lavoro/smart-working a tutti i dipendenti (perché richiesto dall’organizzazione stessa) ed avere un password policy non soddisfacente o fattori di autenticazione a singolo livello. Anche in questo caso il rischio interno emergerebbe sempre più perché dipendenti della stessa organizzazione potrebbero captare, anche a livello non informatico, password di colleghi con permessi logici più alti e tentare accessi VPN, autorizzati a livello formale ma non morale.

Altri casi potrebbero essere quelli legati alla gestione dei processi di “garanzia sull’identità dell’utente” dove è necessario che chi invia informazioni aziendali all’esterno o all’interno dell’organizzazione sia in realtà chi dice di essere. Scenario spesso sottovalutato. L’introduzione di processi di certificazioni dei ruoli (HR) di firme automatiche nelle e-mail, non modificabile lato utente, possono sicuramente contribuire ad abbassare i livelli di rischio.

Quindi mi stai dicendo che gestire cosa succede all’interno dell’azienda in questi periodi è ancora più drammatico e stressante che nel passato? Davvero è così critico?

Senza drammatizzare occorre avere una strategia che per essere efficace deve avere il giusto equilibrio tra interno ed esterno. Quindi la corretta strategia sarebbe quella di dare importanza al rischio interno così come siamo ormai abituati a darla al rischio esterno. È corretto investire su firewall, zone demilitarizzate, autenticazioni a due fattori, certificati, antivirus, antispyware, antispam, ecc. Questo è un pacchetto ormai standard per le aziende, se non si è allineati sicuramente c’è una consapevolezza di questo gap. È altrettanto corretto investire sul revisionare delle analisi del rischio per tutti i processi interni esistenti orientandola sempre più al nuovo contesto tecno-sociale e alle nuove modalità di accesso ai servizi IT;

Visto che a LiquidSky ci piace guardare al futuro, oltre all’analisi del rischio interno ed esterno, esistono altri tipi di rischio che potremmo considerare da qui ai prossimi decenni?

Quello che mi viene in mente è sicuramente l’estremo utilizzo di servizi cloud e della modalità di gestione outsourcing delle nostre risorse. In passato tutte le aziende ospitavano “in casa” siti web, mail server, applicazioni e l’infrastruttura in generale. Il rischio di gestione dei servizi in termini di continuità del business era chiaramente molto alto perché è appunto difficile garantire internamente un alto livello di sicurezza, disponibilità ed integrità. Sicuramente non ci si può paragonare ad un service provider.

Oggi c’è l’estremizzazione dal lato opposto, ci affidiamo completamente a partner per la gestione dei servizi, delegando ogni forma di responsabilità. Contrattualizziamo SLA e OLA incredibili (2h, 4h, 8h), Backup con RTO ed RPO sempre più aggressivi. L’infrastruttura in senso generale è diventata un servizio on demand, come una sorta di Netflix dove invece di utilizzare contenuti video, utilizziamo RAM, Storage e CPU.

Cosa consiglieresti ad un imprenditore che deve fare delle scelte in questi ambiti?

Secondo me invece di affrettarsi a dare delle risposte bisognerebbe porsi le domande giuste. Per esempio: “Chi sono questi partner ai quali affidiamo completamente la gestione delle nostre organizzazioni? Hanno dei processi strutturati adeguati? Che livello di controllo abbiamo? I team esterni che gestiscono i nostri dati hanno competenze e permessi logici adeguati e strutturati che possano garantire ciò di cui abbiamo bisogno? Davanti a nuove emergenze come con il COVID-19, saranno in grado di reagire tempestivamente e di resistere ad ulteriori cambiamenti? Può questo estremo affidamento, di tutti i nostri processi di business, alla tecnologia in senso generale essere garantito nel tempo? Se decido di cambiare partner, siamo sicuri di poter gestire la sicurezza correttamente e di non lasciare vie d’accesso non autorizzate?”

Vi lascerei quindi ad esaminare queste domande rapportandole a quella che è la vostra organizzazione aziendale.

Walter L’Assainato